9. julija bo FBI zaprl mrežo strežnikov DNS, od katerih je veliko ljudi odvisnih za ustrezen dostop do interneta. Ti strežniki so bili prvotno del prevara, kjer je kriminalni krog estonskih državljanov razvil in distribuiral malware paket, imenovan DNSChanger, ki pa ga je FBI zasegel in pretvoril v zakonito storitev DNS.

Ta prevara z zlonamerno programsko opremo je bila dovolj razširjena, da so se tudi podjetja tretje osebe, kot sta Google in Facebook ter številni ponudniki internetnih storitev, kot so Comcast, COX, Verizon in AT&T, pridružila prizadevanjem, da bi ga odstranili s samodejnimi obvestili uporabnikom, da so njihovi sistemi konfiguriran z lopovskim omrežjem DNS.

Če ste nedavno prejeli opozorilo, ko izvajate Googlovo iskanje, brskate po Facebooku ali kako drugače uporabljate splet, ki trdi, da je vaš sistem ogrožen, potem razmislite o nekaj korakih, da preverite prisotnost škodljive programske opreme v sistemu. To je mogoče storiti na več načinov. Najprej lahko preverite nastavitve DNS v vašem sistemu, da vidite, ali so strežniki, ki jih uporablja vaš računalnik, del lopovskega omrežja DNS.

Na sistemih Mac odprete nastavitve omrežnega sistema in za vsako omrežno storitev (Wi-Fi, Ethernet, Bluetooth itd.) Izberite storitev in nato kliknite gumb "Napredno". Sledite temu tako, da izberete zavihek "DNS" in zabeležite navedene DNS strežnike. To lahko storite tudi v Terminalu, tako da najprej zaženete naslednji ukaz:

networketup -listallnetworkservices

Ko je ta ukaz zagnan, za vsako od navedenih imen zaženite naslednji ukaz (ne pozabite odstraniti vseh zvezdic pred imeni in se prepričajte, da so imena v narekovajih, če v njih obstajajo presledki):

networksetup -getdnsservers "SERVICE NAME"

Ponovite ta ukaz za vse navedene storitve (zlasti povezave Ethernet in Wi-Fi), da prikažete seznam vseh konfiguriranih strežnikov DNS.

Na računalniku z operacijskim sistemom Windows (vključno s tistimi, ki ste jih morda namestili v navideznem računalniku), lahko odprete orodje v ukazni vrstici (v meniju »Start« izberite »Zaženi« in vnesite »cmd« ali v Windows 7 izberite »Vsi programi« "in nato izberite ukazno vrstico iz mape Dodatki). V ukazni vrstici zaženite naslednji ukaz za seznam vseh informacij o omrežnem vmesniku, vključno s konfiguriranimi naslovi IP strežnika DNS:

ipconfig / all

Ko ste našteli DNS strežnike vašega sistema, jih vnesite na spletno stran za preverjanje DNS-ja FBI-ja in preverite, ali so identificirani kot del lopovskega omrežja DNS. Poleg ročnega iskanja in preverjanja nastavitev DNS so se pojavile številne spletne storitve, ki bodo preizkusile vaš sistem za zlonamerno programsko opremo DNSChanger. Delovna skupina DNSChanger je sestavila seznam mnogih od teh storitev, ki jih lahko uporabite za testiranje vašega sistema (za tiste v ZDA, lahko obiščete dns-ok.us, da preizkusite svojo povezavo).

Če ti testi pridejo čisto, potem vam ni treba skrbeti; če pa vam bodo dali kakršna koli opozorila, lahko uporabite anti-malware skener, da preverite in odstranite zlonamerno programsko opremo DNSChanger. Glede na to, da se je zlonamerna programska oprema nenadoma ustavila novembra 2011, je bilo za varnostna podjetja dovolj časa, da posodobijo svoje definicije proti zlonamerni programski opremi, da bi vključile vse različice DNSChanger. Če imate skener z zlonamerno programsko opremo in ga v zadnjem času niste uporabljali, se prepričajte, da ste ga v celoti zagnali in posodobili, nato pa izvedli celoten pregled vašega sistema. Naredite to za vsak PC in Mac v vašem omrežju, poleg tega pa se prepričajte, da preverite nastavitve usmerjevalnika in preverite, ali so nastavitve DNS pravilne iz vašega ponudnika internetnih storitev ali so nastavitve zlonamernih DNS.

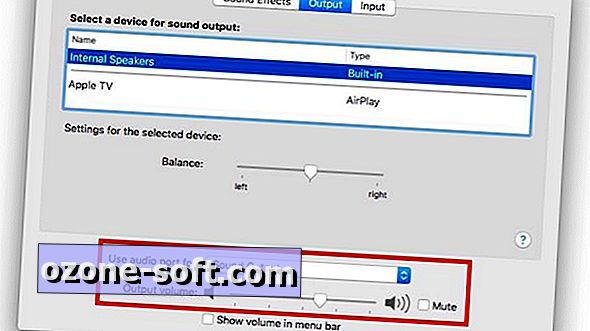

Če usmerjevalnik ali računalnik po odstranitvi zlonamerne programske opreme ne prikaže nobenega veljavnega naslova strežnika DNS in se vaš sistem ne more povezati z internetnimi storitvami, lahko poskusite konfigurirati sistem za uporabo javne storitve DNS, kot je na primer storitev OpenDNS in Google z vnosom naslednjih naslovov IP v omrežne nastavitve sistema:

8.8.8.8

8.8.4.4

208.67.222.222

208.67.220.220

Če po ponedeljku ugotovite, da ne morete več dostopati do interneta, potem je verjetno, da je vaš sistem ali omrežni usmerjevalnik še vedno konfiguriran z nepoštenimi strežniki DNS, zato boste morali znova poskusiti odkriti in odstraniti zlonamerno programsko opremo iz vaših sistemov. Na srečo zlonamerna programska oprema v naravi ni virusna, zato se ne bo samodejno širila in samodejno ponovno okužila sisteme. Zato, ko so enkrat odstranjeni in ko uporabniki v svojih sistemih nastavijo veljavne strežnike DNS, morajo imeti prizadeti računalniki ustrezen dostop do interneta.

Sorodne zgodbe

- FBI se spoprijema s prevaro zlonamerne programske opreme DNSChanger

- Operacija Ghost Kliknite DNS strežnike, da ostanejo na spletu do julija

- Splet bi lahko izginil za horde ljudi v juliju, opozarja FBI

- Google bo uporabnike opozoril na okužbo z virusom DNSChanger

- Nova DNSChanger Trojan različica cilja usmerjevalnike

Ozadje

DNS je "Domain Name System", ki deluje kot internetni telefonski imenik in prevaja človeku prijazne URL-je, kot je "www.cnet.com", v njihove ustrezne naslove IP, ki jih računalniki in usmerjevalniki uporabljajo za vzpostavitev povezav. Ker je DNS vmesnik med vnesenim URL-jem in ciljnim strežnikom, je obroč za kriminal ustvaril lastno omrežje DNS, ki bi v veliki meri deloval normalno, obenem pa bi obroču omogočil, da samodejno preusmeri promet za določene URL-je na ponarejena spletna mesta za krajo osebnih podatkov ali pridobivanje ljudi, da kliknejo na oglase.

Namestitev lopovskega omrežja DNS sama po sebi ni dovolj, saj mora biti to omrežje določeno v nastavitvah računalnika, da ga lahko uporabite. Da bi se to zgodilo, je kriminalni krog ustvaril zlonamerno programsko opremo DNSChanger (imenovano tudi RSplug, Puper in Jahlav), ki je bila distribuirana kot trojanski konj in uspešno okužila milijone PC sistemov po vsem svetu. Ko je nameščena, bo ta zlonamerna programska oprema nenehno spreminjala nastavitve DNS za prizadeti računalnik in celo za omrežne usmerjevalnike, tako da bo kazala na lopovsko omrežje DNS z zločinskim obročem. Posledica tega je, da bodo te spremembe, tudi če bi ročno spremenile nastavitve DNS svojih računalnikov, zlonamerna programska oprema na njihovih sistemih samodejno spremenila te spremembe.

Ker je milijone uporabnikov PC-ja okuženih s to zlonamerno programsko opremo, potem ko je bila zločinska zveza umaknjena v večstranskem žalu novembra 2011, ki se je imenovala operacija Ghost Click, so se FBI in drugi vladni organi odločili, da ne bi izklopili omrežja z nepoštenimi DNS, ker bi to takoj preprečili okuženih sistemov z reševanjem URL-jev in bi s tem učinkovito zaustavili internet za njih. Namesto tega je bilo omrežje DNS aktivno in pretvorjeno v zakonito storitev, medtem ko so bila vložena prizadevanja za obveščanje uporabnikov o zlonamerni programski opremi DNSChanger in čakanje, da število okužb po svetu pade.

Prvotno je bila lopovska mreža DNS predvidena za zaprtje marca letos; Medtem ko se je stopnja okužb znatno zmanjšala, ko je bil kriminalni obroč okrnjen, je število okuženih računalnikov ostalo relativno visoko, zato je FBI rok podaljšal na 9. julij (ta prihodnji ponedeljek). Žal, tudi ko se ta rok približuje, je na tisoče računalniških sistemov po svetu še vedno okuženih z zlonamerno programsko opremo DNSChanger, in ko so strežniki zaustavljeni, ti sistemi ne bodo več mogli reševati URL-jev na naslove IP.

Pustite Komentar